TWD Industries AG - Remote-Anything.com (1999-2009)

"Ce que le directeur général de GOOGLE, Eric Schmidt, doit craindre par-dessus tout, c'est de se réveiller un jour en apprenant que le moteur de recherche de GOOGLE ne fonctionne soudain plus sur aucun ordinateur Windows : quelque chose s'est passé pendant la nuit et ce qui fonctionnait hier ne fonctionne plus aujourd'hui. Il s'agirait d'un acte de sabotage délibéré de la part de MICROSOFT et manifestement illégal, mais cela ne veut pas dire que cela ne pourrait pas arriver. MICROSOFT clamerait son ignorance et son innocence et mettrait des jours, des semaines ou des mois à annuler l'effet, pendant lesquels GOOGLE [initialement appelé "BackRub"] aurait perdu des milliards".

-The New York Times, "Chrome vs. Bing vs. You and Me", 12 juillet 2009

Cela n'arrivera pas : les actionnaires des GAFAM qui pèsent $10T les utilisent comme une arme pour détruire toute concurrence.

MICROSOFT MS-DOS (1981) était une copie du C/PM de DRI (1974) a écrit le ministère de la justice qui a attendu une décennie – et la mort de l'entreprise volée et de son fondateur – pour constater une faute illégale malgré des preuves concluantes depuis le premier jour, pour finalement laisser MICROSOFT ne payer qu'1% du préjudice, la veille du procès. Le résultat quand on récompense le crime est... davantage de crime.

Remote-Anything (RA) était petit (90 KB), portable, plus facile à utiliser et à déployer, plus rapide, beaucoup plus sûr, plus stable, avait beaucoup plus de fonctionnalités (certaines encore exclusives dans ce segment aujourd'hui) et était 3,7 fois moins cher que SYMANTEC pcAnywhere (53% du marché).

Au bout de 6 mois, RA réussissait si bien que les produits antivirus de SYMANTEC (87 % du marché à l'époque) et de KASPERSKY (qui tirait initialement la majeure partie de ses revenus de SYMANTEC) ont commencé à supprimer RA, sous prétexte qu'il s'agissait d'une série malheureuse (mais constante) de "fausses alertes accidentelles".

Après 5 ans de cette guérilla, les gouvernements, les usines de fabrication et d'énergie et de nombreux autres grands utilisateurs ont demandé officiellement à ces sociétés antivirus de cesser de supprimer leurs copies de RA sous licence, et Eugène KASPERSKY a changé sa posture, mécrivant que "RA peut être qualifié de cheval de Troie ou de porte dérobée ("backdoor-trojan") parce qu'il peut être installé silencieusement".

RA, un fichier exécutable unique de 90 Ko sans dépendances, nécessitait seulement que les utilisateurs finaux le copient sur une machine pour ensuite l'exécuter d'un simple clic de souris. Une procédure d'installation (un éxécutable à copier et à lancer) affichant des boîtes de dialogue aurait été inutile pour copier et exécuter un seul fichier : contrairement aux myriades de fichiers de pcAnywhere et aux centaines de Mo stockés sur les CD-ROM d'installation, il n'y avait rien à "installer" avec RA.

Mais SYMANTEC pcAnywhere disposait de la fonction d'installation silencieuse "litigieuse" décrite dans le "Symantec pcAnywhere Administrator's Guide" (Guide de l'administrateur de Symantec pcAnywhere) : "Configurer l'installation pour qu'elle s'exécute en mode interactif, passif ou silencieux". Ainsi, selon ses propres critères de "backdoor-trojan", Eugene KASPERSKY aurait dû qualifier et supprimer pcAnywhere comme RA. Bien entendu, il ne l'a jamais fait, cela aurait mis fin à ses activités.

Pourquoi s'en tenir à la réalité quand vos sponsors peuvent la faire nier par tous les tribunaux ?

La fonction d'installation silencieuse de pcAnywhere est toujours documentée par eWeek.com:"L'analyse InfoSec affirme également que Symantec a mis au point un programme d'installation qui installe les nouvelles versions de pcAnywhere en mode silencieux. Il serait possible d'utiliser le code pour créer une version modifiée de pcAnywhere que les utilisateurs pourraient être incités à télécharger. Une fois téléchargée, elle agirait comme une application de porte dérobée que les chercheurs pourraient utiliser pour compromettre le système".

En outre, MICROSOFT Systems Management Server (SMS), tout comme MICROSOFT Windows Updates, régulièrement piraté, permettait de déployer des logiciels sur un réseau et d'effectuer des installations silencieuses sans surveillance, une "fonction courante et légitime"... en contournant complètement le consentement de l'utilisateur final (contrairement à RA qui devait être copié et cliqué par les utilisateurs finaux). Invoquer cette fonction comme prétexte pour supprimer RA (qui ne mettait en œuvre aucun type de processus d'installation – silencieux ou non) n'était donc qu'un argument volontairement trompeur et mensonger :

En 2003, le Renater Community Emergency Response Team (CERT) a publié un document signé électroniquement déclarant que "VNC [AT&T], pcAnywhere [SYMANTEC] et Remote-Anything [TWD Industries] sont couramment utilisés comme portes dérobées".

Pourtant, SYMANTEC, KASPERSKY, MICROSOFT et la MICROSOFT VIA (Virus Information Alliance) n'ont jamais utilisé leurs produits antivirus pour supprimer pcAnywhere, démontrant ainsi leurs doubles standards et, compte tenu de la position de juge et partie qu'ils ont choisie, leurs pratiques anticoncurrentielles illégales.

TWD a répondu avec le Directory Server (DS), qui a permis aux gens de déployer en toute sécurité (d'un simple clic de souris) RA (ou tout autre logiciel) sur un WAN (Wide Area Network) d'entreprise sans avoir à configurer aucun PC, adresse IP, pare-feu ou routeur, et en ajoutant à RA des fonctions de gestion WAN que l'on ne trouve que dans des produits extrêmement coûteux (et horriblement complexes à déployer) comme "Intel LAN Manager" et "MICROSOFT Systems Management Server".

En éliminant les coûts et les délais liés aux déploiements à grande échelle, RA est devenu particulièrement utile aux utilisateurs Windows les plus importants. Plus de 280 millions de licences Remote-Anything (RA) ont été déployées dans 138 pays.

Pour mesurer l'ampleur d'un tel exploit dans les années 1999-2004, il faut savoir que cela s'est fait en dépit de la guérilla anti-virus constante et des campagnes de dénigrement : pour empoisonner les résultats des moteurs de recherche, même après que TWD ait cessé de commercialiser RA, KASPERSKY à lui seul publiait année après année des dizaines de milliers de nouvelles pages RA sur son site web de liste de virus (plusieurs ordres de grandeur de plus que TWD n'avait jamais publié de versions de RA).

La destruction de la réputation de TWD par des publications diffamatoires coordonnées au niveau international a échoué. De nombreux utilisateurs finaux, grands et petits, ont désinstallé leur antivirus – non pas pour protester, mais simplement pour continuer à utiliser RA, qui était vital pour leur activité. Le mérite et l'honnêteté ont prévalu... parce qu'à l'époque de nombreuses personnes dépensaient encore leur propre argent gagné grâce au bon sens et au travail.

Ensuite, MICROSOFT "Windows Defender" et l'ensemble de MICROSOFT VIA (Virus Information Alliance) ont supprimé RA, en déclarant que... "RA n'est pas un virus"[1, 2].

TWD a poursuivi en justice pour pratiques anticoncurrentielles cinq sociétés américaines vendant des produits de "gestion de réseau d'entreprise" en concurrence avec le RA/DS qu'elles sabotaient (en corrompant leurs options stockées dans le la "Base de Registre Windows") et en supprimant le fichier exécutable de RA.

Le ministère de la "Justice" a infligé une amende à TWD, ignorant totalement les preuves officiellement recueillies et décidant qu'il était légitime pour ces entreprises d'éradiquer automatiquement et silencieusement un produit européen concurrent reposant sur une technologie brevetée rendant RA naturellement immunisé contre les analyses et les attaques réseau [3,4,5] – une caractéristique souhaitable pour les utilisateurs finaux, mais apparemment pas pour l'écosystème de sécurité Windows de MICROSOFT.

Fin 2008, après que la plupart des utilisateurs aient migré vers la version la plus récente de Windows, il n'était plus possible de vendre les produits RA et DS automatiquement et silencieusement supprimés par MICROSOFT "Windows Defender"... dans l'indifférence totale des autorités judiciaires (MICROSOFT et son VIA ont faussement prétendu que les utilisateurs finaux avaient la possibilité d'épargner RA en créant "une exception" – mais cette fonction, étrangement, ne fonctionnait pas pour RA).

Repose en paix Remote-Anything (1999-2009).

Pas vraiment. Les malfaiteurs ont besoin de réécrire l'histoire pour se présenter faussement comme "les chevaliers blancs qui sauvent le monde" et leurs victimes comme "les méchants" qui méritent leur triste sort (contribuer prématurément avec leur cadavre pour fertiliser le sol qu'ils ont défendu contre les barons voleurs "propriétaires légitimes de tout"). Quelque chose leur appartient une fois qu'ils l'ont pris par la force et/ou par le mensonge, mais personne ne doit pouvoir leur rendre la politesse – ce serait un outrage fait à leur "statut moral supérieur".

Il a donc fallu davantage de F.U.D. (Peur, Incertitude et Doute) pour continuer à ternir le nom de la RA – même après son éradication illégale du marché – avec l'aide (une fois de plus) d'autorités gouvernementales complaisantes :

"MITRE a été créé pour faire progresser la sécurité nationale par de nouveaux moyens et pour servir l'intérêt public en tant que conseiller indépendant. Notre statut d'organisme à but non lucratif nous distingue. Motivés par l'impact, nos collaborateurs découvrent de nouvelles possibilités, créent des opportunités inattendues et jouent le rôle de pionniers pour le bien public."

Pour la période [1999-2012], Mitre.org répertorie :

• pcAnywere : 18 vulnérabilités (y compris l'exécution de code arbitraire à distance)

• Remote-Anything : 1 vulnérabilité (1) trouvée en 2012, 4 ans après que TWD ait cessé de commercialiser RA en janvier 2009, (2) faussement présentée comme permettant aux "attaquants à distance" d'agir : le lecteur de sessions RA incriminé (destiné à lire des sessions RA enregistrées) n'était PAS un programme réseau, et (3) exigeant de lire localement un fichier créé manuellement (en raison de l'authentification et du cryptage des sessions RA, cette "vulnérabilité" n'était pas exploitable lors d'une session RA, et donc aucune session RA enregistrée ne pouvait être sauvegardée dans un fichier pour la metttre en oeuvre).

Cette vulnérabilité unique était due à un défaut vieux de 50 ans de tous les systèmes d'exploitation, défaut laissé en souffrance par les GAFAM et l'industrie de la cybersécurité, mais corrigé par TWD... un correctif immédiatement censuré par MICROSOFT, les moteurs de recherche et une entreprise de cybersécurité "haut de gamme" de la défense américaine.

Mensonges, mensonges et mensonges. C'est un bon résumé des moyens utilisés par un cartel d'entreprises bien financées (dictant leur conduite à de nombreux gouvernements) pour éradiquer... une petite entreprise dont le seul crime était de fournir des produits bien meilleurs et moins chers – sans financement, sans lobbying et sans l'aide des gouvernements pour saboter la concurrence.

- Pourquoi certains d'entre nous ont-ils besoin de tricher en permanence ?

- Ils pensent qu'ils ne peuvent pas gagner s'ils ne peuvent pas choisir (1) leurs concurrents, (2) les juges, et (3) les règles du jeu.

"Les ruses et les trahisons sont l'apanage des imbéciles qui n'ont pas assez de cervelle pour être honnêtes.

Benjamin Franklin(1706-1790), l'un des pères fondateurs des États-Unis d'Amérique

La tricherie peut être sanctionnée (et donc découragée) lorsque ses auteurs sont une minorité impuissante – mais la malhonnêteté devient un problème majeur si notre société est dirigée par des criminels (le 1%), car leurs victimes (le 99%) n'auront alors aucun recours possible. Inévitablement, les abus de plus en plus nombreux constitueront une menace existentielle pour la société :

" Un manque de bienveillance rendra une société inconfortable, mais la prévalence de l'injustice la détruira complètement."

– Adam Smith, économiste écossais (1723-1790)

Finalement, à un niveau donné de ce chaos fabriqué, la population réagira et les criminels n'auront plus d'endroit où se cacher. Quand apprendront-ils ?

" Ceux qui ne se souviennent pas du passé sont condamnés à le répéter.

-George Santayana (1863-1952), "La vie de la raison, la raison dans le bon sens" (1905)

En 2009, TWD a publié G-WAN, un serveur applicatif Web sous Windows qui était de plusieurs ordres de grandeur plus rapide en mode utilisateur qu'IIS dans le noyau Windows – en plus de supporter 18 langages de programmation scriptés... et qui jouit toujours d'un statut de vulnérabilité zéro depuis sa publication (encore une autre exclusivité sur le marché des serveurs).

Pour discuter de l'acquisition d'une licence de code source G-WAN, MICROSOFT a organisé une conférence téléphonique avec 5 directeurs exécutifs de haut niveau. Alors qu'il venait de dépenser $7,5 milliard pour faire passer IIS v5 à v7, le directeur de la division IIS a annulé l'opération (dans un réflexe d'auto-préservation) :

IIS 7 était 4 fois plus lent que G-WAN pour les minuscules fichiers statiques de 100 octets, et des dizaines de milliers de fois plus lent que G-WAN pour les gros contenus générés dynamiquement... ce qui montre qu'à l'évidence ces 7,5 milliards de dollars n'ont pas été versés aux heureux élus en récompense de leur excellence technique.

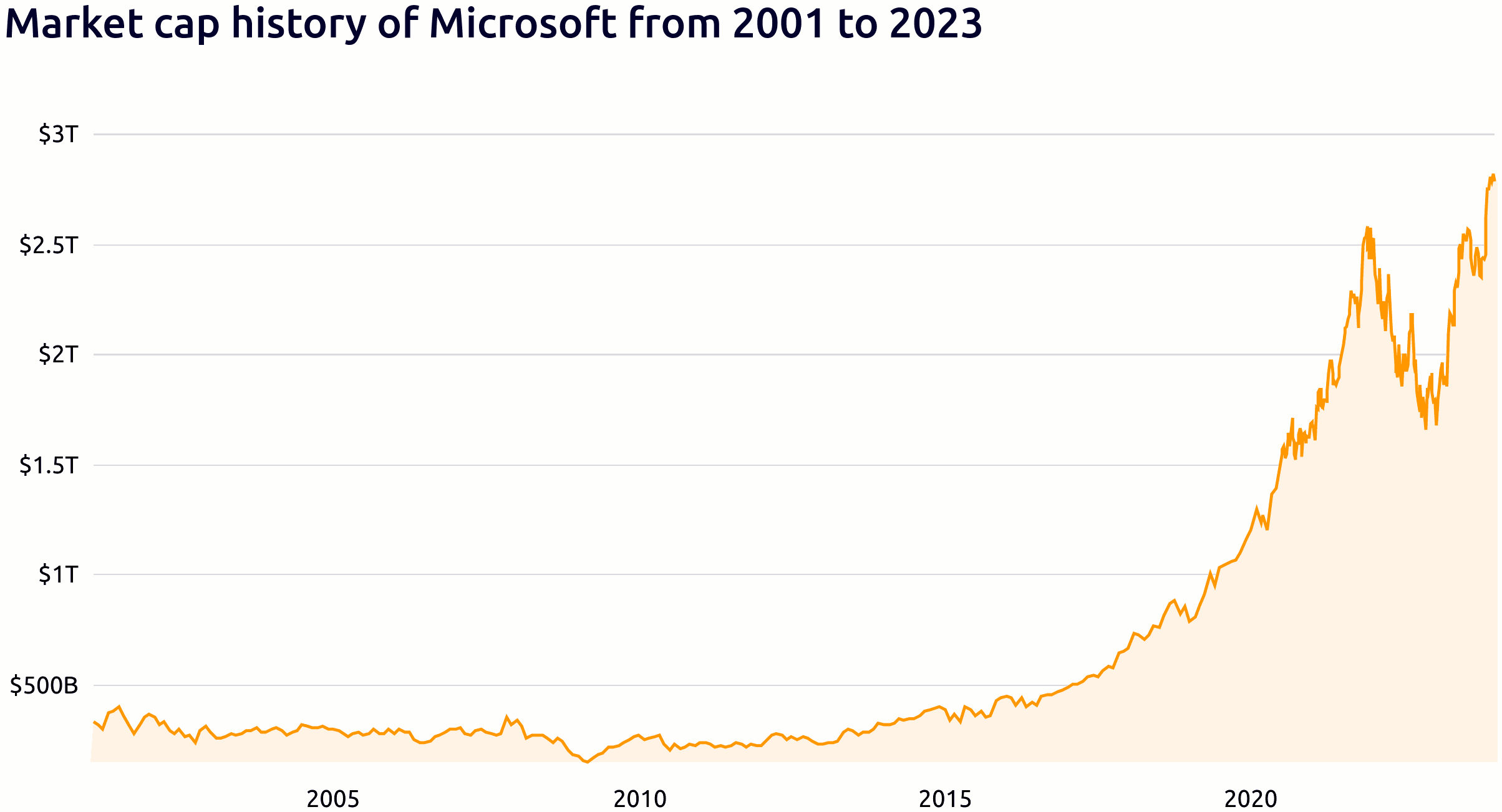

C'est à cela que servent les capitalisations pharaoniques et les fusions-acquisitions célébrées par les médias : à siphonner les fonds de pension (l'argent public des contribuables) – la spoliation de masse dans toute sa splendeur.

Ces fraudes touchent les utilisateurs finaux (contraints de dépenser plus que nécessaire) et les actionnaires (les fonds sont volés par des dirigeants de sociétés cotées en bourse).

Le 23 décembre 2023, MICROSOFT était 2ème en termes de capitalisation boursière (2 783 milliards de dollars, un gain d'un facteur 100 chaque année au cours des 10 dernières années) – totalement disproportionné par rapport à la réalité économique : 23ème en termes de revenus et... 3 837ème pour les dividendes (un très, très mauvais retour sur investissement – si vous ne vendez pas vos actions à des banques centrales complaisantes et à des fonds de pension gérant... de l'argent public).

Les GAFAM sont rapidement devenus les entreprises les mieux capitalisées de l'histoire du capitalisme, sans aucun rapport avec la croissance (ou le déclin) de leur productivité... juste pour augmenter la fraude de la création privée d'argent à partir de rien et des entreprises privées cotées en bourse... par plusieurs ordres de grandeur.

Comment pensez-vous qu'ils sont tous devenus si riches et si arrogants ? C'est simple : en prenant l'argent dans la poche des masses laborieuses par le biais des institutions publiques (les pauvres ne peuvent pas échapper aux assurances, pensions et impôts obligatoires), argent qui est ensuite rendu aux quelques riches exonérés d'impôts par le biais de contrats publics financés par une dette publique toujours plus importante, d'investissements publics, de subventions publiques et... de l'indulgence fiscale et judiciaire publique.

Notre administration publique est une gigantesque machine de racket et de blanchiment d'argent, qui a détourné la "règle du droit" pour voler les masses et enrichir une poignée de personnes protégées par le vernis de respectabilité d'un système public... créé pour imposer des réglementations criminelles... dénoncées comme telles il y a 30 ans.

Plutôt que de fabriquer des produits décents, l'objectif poursuivi par cette industrie hyper-financée et toujours défaillante est ailleurs : dans le vol de masse pur et simple. Et, pour que ce modèle d'entreprise soit durable, il faut détruire toute concurrence intellectuelle, économique et technologique.

La même semaine, G-WAN a été supprimé par Trend Micro (un membre fondateur du VIA MICROSOFT)... sans même essayer de le justifier – pourquoi s'embêter, n'est-ce pas ?

Le G-WAN a donc été porté sur Linux, un système d'exploitation libre (financé par INTEL, IBM, GOOGLE, etc.) qui ne nécessite pas de logiciel antivirus et qui s'est avéré beaucoup plus rapide et plus évolutif que MICROSOFT Windows.

C'était la fin de toute chance de commercialiser G-WAN (Linux est une plate-forme à code source ouvert et la plupart de ses utilisateurs finaux, petits et grands, sont habitués à des produits gratuits, quelle que soit leur qualité), mais au moins la capacité technique de TWD avait trouvé un environnement dans lequel elle pouvait survivre.

S'ils s'étaient arrêtés là, l'Histoire aurait qualifié ces événements d'anecdotes. Mais si les dégâts infligés illégalement sont systématiques, couverts par la "Justice" de tous les pays vassaux, jamais reconnus et encore moins réparés, alors il s'agit manifestement d'une tactique (en vigueur grâce à l'impunité constante et totale d'un très petit nombre agissant comme des criminels aux dépens de tous les autres).

Le G-WAN a été initialement conçu pour Global-WAN (2010), un VPN distribué de niveau 2 basé sur de la sécurité "post-quantique" (résistante aux ordinateurs quantiques) auditée par le gouvernement (2008) ou de la sécurité "inconditionnelle" (en jargon universitaire, mathématiquement prouvée comme étant "incassable") et auditée en 2018.

Au moins cinq gouvernements ont lancé des opérations clandestines pour saboter les accords de licence (le premier pour 900 millions de dollars, et le plus récent pour plus d'un milliard de dollars).

Cela aurait été légal si ces mêmes saboteurs payés par les contribuables avaient eux-mêmes acquis des licences de cette technologie au lieu de bloquer tous les moyens possibles de la commercialiser, à la fois pour des utilisations civiles et militaires... et d'exercer une passion pour des "solutions" défaillantes et plus coûteuses devant être remplacées périodiquement.

Si le but de ce cartel financier est de régner sur le monde en ruinant le contribuable pour détruire le concept de Nation, une telle démarche est tout à fait logique. Mais, dans un État de droit, les fonctionnaires (censés protéger le pays et le contribuable) qui aident ces criminels sont coupables de forfaiture.

Après avoir abordé la question des performances, du cryptage et de la sécurisation des réseaux dans notre infrastructure commune, il restait à corriger la "mère de toutes les portes dérobées" :

En 2020, TWD a livré SLIMalloc, le premier (et jusqu'à présent le seul) allocateur de mémoire qui rend les langages de programmation C vieux de 50 ans et C++ vieux de 36 ans "sûrs en mémoire" en détectant, bloquant et documentant en temps réel "70% à 90% des causes premières de toutes les vulnérabilités" qu'APPLE, MICROSOFT et GOOGLE qualifient d' "impossibles à corriger"[1][2][3].

En tant que choix le plus simple, le plus stable et le plus efficace depuis Unix (C a été créé pour écrire Unix), C a été utilisé pour écrire tous les systèmes d'exploitation (MICROSOFT Windows, APPLE OSX et IOS, GOOGLE Linux et WebOS) – tout ce qui vise à être performant et à s'adapter (en minimisant les coûts) – de l'IoT aux centres de données, et... sans surprise, la plupart des autres langages de programmation.

Ainsi, rendre C et C++ "sûrs en mémoire" (sans ralentir les programmes) est probablement la contribution la plus importante apportée à l'informatique au cours des 30 dernières années.

En juillet 2022, après que les posts hebdomadaires de TWD sur LinkedIn aient montré à plus de 18 000 connexions (principalement des directeurs éxécutifs) comment SLIMalloc bloquait les zero-days documentées chaque semaine par TheHackerNews.com, le "réseau professionnel" LinkedIn appartenant à MICROSOFT a "suspendu" les comptes du personnel de TWD (rendant leurs profils, leurs commentaires et leurs posts invisibles).

Le même jour, tous les contenus connexes ont disparu de tous les moteurs de recherche et de Wikipédia (où le directeur technique d'une entreprise de cybersécurité travaillant pour le ministère de la Défense américain) a ensuite éradiqué toute mention de SLIMalloc sous le couvert de plusieurs faux comptes.

La simple coordination de ces actions est révélatrice de la nature des puissances impliquées... et de leurs intérêts néfastes. Seule une discrimination illégale constante leur permet de gagner – non seulement contre TWD, mais aussi contre le reste du monde. Et nos gouvernements sont leur jouet: ils appliquent ces politiques criminelles, ou ils ferment les yeux sur ces violations récurrentes du très fameux "État de droit".

Malgré leurs financements gargantuesques toujours croissants et leurs contrats publics en or massif récurrents, ils :

• ne peuvent gagner qu'en (1) répandant sournoisement de la F.U.D. (Peur, Incertitude et Doute), (2) disqualifiant la concurrence (avec de fausses affirmations, des normes arbitrairement complexes, avec des exigences en capital élevées, des contraintes réglementaires excessivement coûteuses, des centrales d'achat imposées aux grands acheteurs), et (2) en corrompant l'écosystème (distributeurs, intermédiaires financiers, grands acheteurs publics et privés, etc.), les médias et les juges afin que les victimes (utilisateurs finaux et concurrents) n'aient aucune alternative et aucun recours.

• violent l'État de droit en toute impunité, (1) autorisés à utiliser tous les moyens illégaux pour poursuivre la destruction totale de toute concurrence, tandis que leurs concurrents sont (2) sanctionnés pour toute action un tant soit peu défensive – comme oser demander aux tribunaux de respecter la loi, ou (3) en s'exprimant publiquement quand, finalement, cela reste la seule option disponible.

• perdent en premier lieu car (1) ils fabriquent constamment des produits de qualité inférieure (2) ont une passion pour l'obsolescence planifiée afin de casser les choses et de forcer de nouveaux achats inutiles de capacités en constante régression (si le remplacement du C par le C++ sponsorisé par MICROSOFT était "une insulte au cerveau humain" pour le prix ACM Niklaus Wirth, devinez quel qualificatif le C# de MICROSOFT mérite), et (3) méprisent avec arrogance les besoins des utilisateurs finaux :

"Depuis quand le monde de la conception de logiciels informatiques se préoccupe-t-il de ce que veulent les gens ? C'est une simple question d'évolution. Le jour arrive rapidement où chaque genou fléchira devant un poing de silicium et où vous implorerez tous la pitié de vos dieux digitaux."

–Bill Gates, fondateur de MICROSOFT (initialement "Traf-O-Data"),

PhilanthropePhilanthrope:"quelqu'un qui aime l'humanité, ou souhaite du bien

à ses semblables et s'efforce de les aider par des œuvres actives

de bienveillance ou de bienfaisance."

- The Century Dictionary

Dans le Financial Times "Comment donner" annuel,

Melinda French Gates souligne la puissance catalytique

de la collaboration des donateurs pour "cibler les

causes premières afin de changer le système."

Il n'est pas étonnant qu'ils ne puissent pas se permettre de laisser exister une véritable concurrence : les "Barons Voleurs et les Sultans Digitaux" célébrés par The Economist disparaîtraient du jour au lendemain – et ils ne manqueraient à personne parmi les 99% insatisfaits.

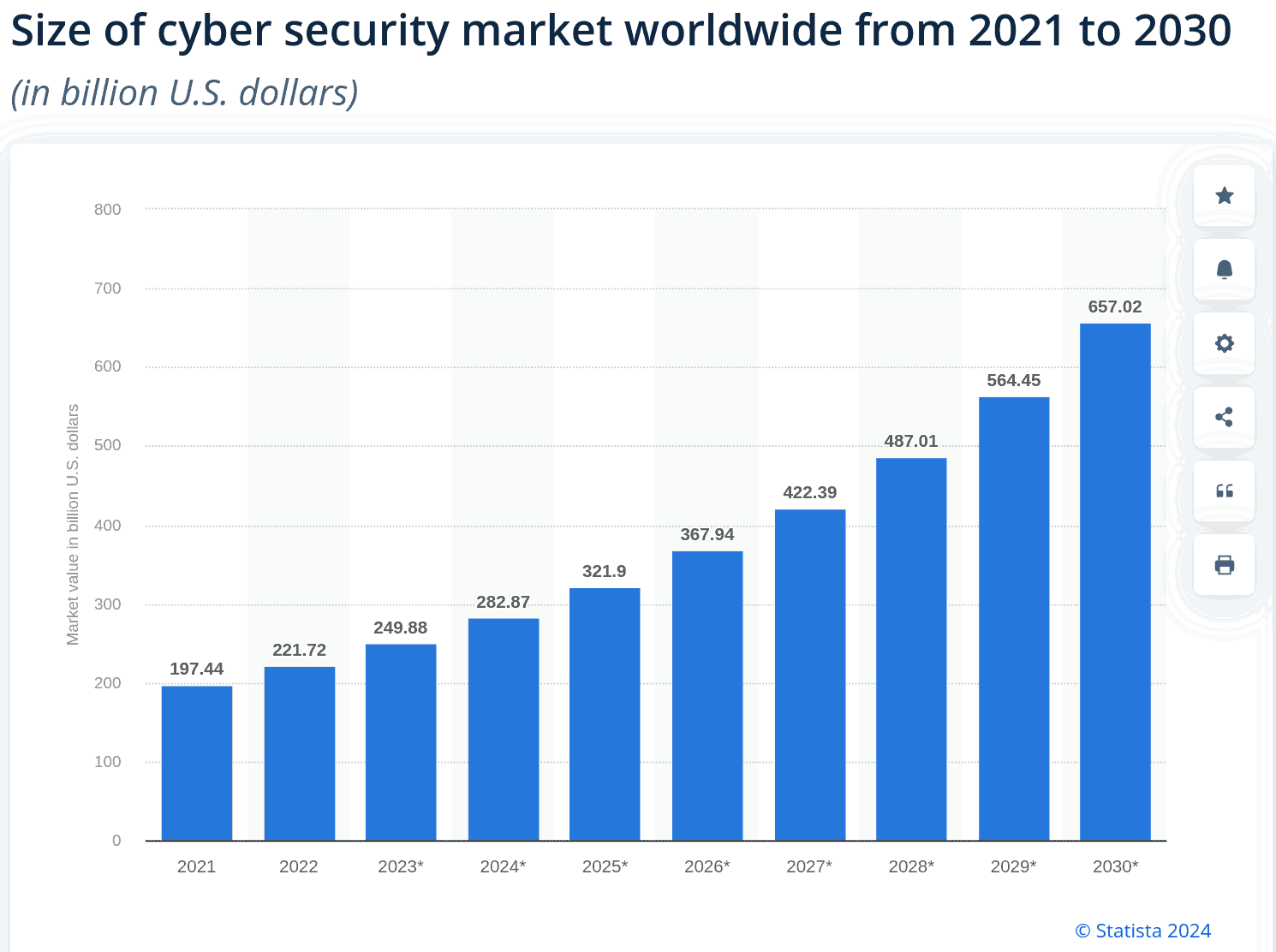

Avec SLIMalloc qui menace "70% à 90% des causes profondes de toutes les vulnérabilités", la collusion des "partenariats privé/public" (PPP) est devenue encore plus évidente que dans la complaisance chronique du ministère de la "Justice". Ces contrats publics en or reposent sur une nouvelle escroquerie de 250 milliards de dollars par an (prévue pour tripler en 6 ans – aux frais du contribuable) :

"Nous nous adressons aux grands acteurs de l'Internet pour leur demander de nous laisser entrer par des failles de sécurité, certains acceptent, d'autres non. Nous avons probablement besoin d'une loi pour obliger les services étrangers, et cela ne saurait tarder."

-Gérald Moussa Darmanin, ministre de l'Intérieur, 28 avril 2021 (France Inter)

"Pour [les] messageries chiffrées, comme Telegram, WhatsApp ou Signal, [...] elles passent par des connexions Internet [... qui] vont permettre d'accéder au terminal de l'ordinateur de la personne qui utilise ces messageries [afin d'accéder au texte en clair, avant chiffrement]."

-Gérald Moussa Darmanin, ministre de l'Intérieur, 17 mai 2021 (assemblee-nationale.fr)

https://www.assemblee-nationale.fr/dyn/15/comptes-rendus/cion_lois/l15cion_lois2021093_compte-rendu

https://www.assemblee-nationale.fr/dyn/15/comptes-rendus/cion_lois/l15cion_lois2021093_compte-rendu.pdf

"Comment protéger ce que l'on veut exploiter?

Scott Charney, vice-président "Trustworthy Computing", MICROSOFT

Le contribuable français veut-il vraiment laisser des politiciens non élus dépenser de l'argent public pour pénétrer subrepticement dans ses ordinateurs/tablettes/smartphones/téléviseurs/voitures connectées à la maison ou au travail ? L'argent public ne serait-il pas mieux utilisé pour des dépenses de bien commun (comme acheter local et, en même temps, fermer les portes dérobées une fois pour toutes – au lieu de financer sans cesse les fabricants étrangers de portes dérobées) ? Pourquoi n'y a-t-il pas de débat public à propos de cette spoliation croissante ?

En novembre 2022, aux États-Unis, la NSA a publié un document sur son site web:

"Les cyberacteurs malveillants peuvent exploiter les problèmes de gestion de la mémoire pour accéder à des informations sensibles, permettre l'exécution de codes non autorisés et avoir d'autres effets négatifs."

"Les problèmes de gestion mémoire sont exploités depuis des décennies et sont encore beaucoup trop fréquents aujourd'hui", a déclaré Neal Ziring, directeur technique chargé de la cybersécurité. "Nous devons systématiquement utiliser des langages à mémoire sécurisée et d'autres protections lors du développement de logiciels afin d'éliminer ces faiblesses des cyberacteurs malveillants."

"MICROSOFT et GOOGLE ont chacun déclaré que les problèmes de sécurité de la mémoire des logiciels sont à l'origine d'environ 70 % de leurs vulnérabilités. Une mauvaise gestion de la mémoire peut également entraîner des problèmes techniques, tels que des résultats de programme incorrects, une dégradation des performances du programme au fil du temps et des plantages de programme."

"La NSA recommande aux organisations d'utiliser des langages sans danger pour la mémoire lorsque cela est possible et de renforcer la protection par des défenses de durcissement du code telles que des options de compilateur, des options d'outil et des configurations de système d'exploitation."

Ainsi, SLIMalloc, qui transforme le langage C en un langage sûr en mémoire, est une réalisation majeure dans les domaines de l 'informatique et de la cybersécurité (lisez notre papier).

Mais, selon TOUS nos responsables gouvernementaux, cette réalisation ne devrait jamais faire surface parce que... l'escroquerie publique/privée – qui prétend dépenser l'argent des contribuables pour sécuriser les infrastructures critiques alors qu'elle fait le contraire – doit être protégée à tout prix :

"Dans tous le gouvernement fédéral, environ 90% de toutes les dépenses consacrées aux programmes de cyber-sécurité sont dédiés à l'offensive, notamment la pénétration des systèmes informatiques des adversaires, l'écoute des communications et le développement des moyens de désactiver ou de dégrader l'infrastructure.

–Rick Ledgett, directeur adjoint de la NSA

C'est nous, le peuple, qui sommes "l'adversaire", affirme Obama dans son film de 2023 "Leave The World Behind" (Barack a été producteur exécutif et conseiller sur le scénario) :

"Avec les bons actes de sabotage numérique, les avions d'attaque seront cloués au sol, les infrastructures perturbées et les communications coupées, réduisant l'ennemi à un état d'impuissance rageuse et pré-moderne."

–The Economist (2014)

C'est pourquoi notre infrastructure, notre IoT, nos appareils mobiles et nos processeurs d'ordinateurs sont équipés de kill-switch 5G[1][2][3] censés être protégés par des "normes de sécurité" toujours défaillantes (mais légalement obligatoires) qui doivent être modifiées périodiquement (au lieu de la "sécurité inconditionnelle" de 1948, dont ils admettent ouvertement qu'elle n'est vraiment, vraiment pas souhaitée) :

"L'abandon des standards prescripts au profit d'une approche axée sur les résultats dans le cadre des règlements NIS a été bienvenu, car ces standards sont rapidement dépassées par l'évolution rapide des menaces et la découverte fréquente de vulnérabilités inconnues jusqu'alors".

Cybersécurité de l'infrastructure nationale critique du Royaume-Uni (2018)

Au-delà des conséquences néfastes évidentes pour tous les utilisateurs finaux et les infrastructures critiques (piratage, espionnage, sabotage, rançon – grâce à une industrie payée par le contribuable sans son consentement(!) pour générer des vulnérabilités), il s'agit d'une illustration canonique des soi-disant "marchés libres et ouverts" et de leur capacité légendaire à s'autoréguler dans l'intérêt du désormais légendaire "bien commun":

"Il existe une défaillance du marché en matière de cybersécurité, aggravée par la difficulté qu'ont les entreprises à obtenir des informations fiables sur les menaces auxquelles elles sont confrontées."

- The Economist, "Market failures – Not my problem" (juillet 2014)

Peut-on sérieusement parler de "démocratie" lorsque les gouvernements utilisent leur monopole de la violence, de la fiscalité et de l'emprunt infini auprès des banques privées pour protéger et financer des sociétés criminelles à long terme (et récompenser leurs actionnaires privés avec les intérêts composés de la dette publique frauduleuse qui en résulte) tout en refusant à tous les autres l'accès aux marchés et la protection de la loi ?

Bien sûr que non. Et il y a 300 ans, tout le monde savait que la seule façon d'éviter ce piège était de choisir au hasard nos représentants (99% de la population n'est pas riche) plutôt que d'élire ceux... choisis et sponsorisés par ces riches qui créent l'argent à partir de rien.

Les élections sont le contraire de la démocratie parce que ces riches sélectionneront et financeront toujours les candidats de leur choix – pour tous les partis traditionnels, juste pour être sûrs de ne jamais perdre leur emprise sur les gouvernements – mis en place pour "gouverner les esprits" (et commander l'argent public, la "Justice", la Police et l'Armée).

Les banquiers (actionnaires des BigCorp) adorent les guerres – d'où les 5 000 milliards de dollars d'argent du contribuable donnés par les politiciens américains au complexe militaro-industriel depuis 2000. Les banquiers adorent les soins de santé – d'où les 4,5 trillions de dollars d'argent des contribuables donnés par les politiciens américains à Big-Pharma pour la seule année 2022.

"Lorsqu'un gouvernement est dépendant des banquiers pour l'argent, ce sont ces derniers, et non les dirigeants du gouvernement qui contrôlent la situation, puisque la main qui donne est au dessus de la main qui reçoit. [...] L'argent n'a pas de patrie ; les financiers n'ont pas de patriotisme et n'ont pas de décence ; leur unique objectif est le gain."

–Napoléon Bonaparte (1769-1821), empereur français et général militaire

"Nous savons maintenant que le gouvernement organisé par l'argent est tout aussi dangereux que le gouvernement organisé par la mafia".

–Franklin D. Roosevelt (1882-1945), 32e président des États-Unis

"Ceux qui contrôlent le crédit de la nation dirigent la politique des gouvernements et tiennent dans le creux de leurs mains le destin du peuple."

–Reginald McKenna (1863-1943), chancelier de l'Échiquier britannique, président de la Midland Bank

C'était tellement connu que, pendant la Révolution française de 1789, le régime de transition était officiellement appelé "le régime de la Terreur" (assassinats aléatoires de civils par des troupes armées) pour s'assurer que la population ne gênerait pas ceux qui étaient payés par les banquiers protestants anglais et suisses (les mandataires généreusement récompensés pour leurs crimes) pour... imposer la "démocratie représentative" (un oxymore) par le biais d'élections (comme cela avait été fait auparavant par la Couronne dans le Royaume britannique, et plus tard, en 1776, en Amérique du Nord).

Tout a commencé avec l'exécution en 1649 du roi Charles Ier, à l'initiative d'Oliver Cromwell qui, financé par un prêteur créant de l'argent à partir de rien, a pris le siège qu'il avait rendu vacant. En tant que "protestant chrétien" (un oxymore : le Christ a rejeté le culte de Mammon, qui signifie "argent" en hébreu), Cromwell a utilisé ses nouveaux pouvoirs pour réduire en esclavage et tuer autant de catholiques du royaume qu'il pouvait trouver, et a rapidement organisé le retour de ses parrains férocement anti-chrétiens en Angleterre... 365 ans après leur bannissement par le roi Édouard Ier en 1285.

"Je crains que le citoyen ordinaire n'aime pas qu'on lui dise que les banques peuvent créer et détruire de l'argent, et qu'elles le font. La quantité d'argent existant varie uniquement en fonction de l'action des banques qui augmentent ou diminuent leurs dépôts et leurs achats. Chaque prêt, découvert ou achat crée un dépôt, et chaque remboursement d'un prêt, découvert ou vente détruit un dépôt" –Reginald McKenna (1863-1943), chancelier britannique de l'Échiquier, président de la Midland Bank.

Ensuite, la "Glorieuse Révolution" (le nom officiel choisi par les assassins) de 1689 a créé la "démocratie représentative"... en s'appuyant sur des politiciens résidant à Londres soigneusement sélectionnés – ceux qui se préoccupaient plus de leur compte en banque à Londres que des problèmes sans cesse croissants de leurs lointains concitoyens (Pays de Galles, Irlande et Écosse).

La Banque d'Angleterre, modèle sur lequel la plupart des banques centrales modernes ont été fondées par la suite, a été créée en 1694. La création des agences de presse a suivi rapidement pour contrôler le récit: la même finance étrangère qui avait été expulsée pendant trois siècles a pris le contrôle du Royaume britannique en moins de 45 ans, par le meurtre et la corruption (pour rester au pouvoir, il fallait une meilleure histoire).

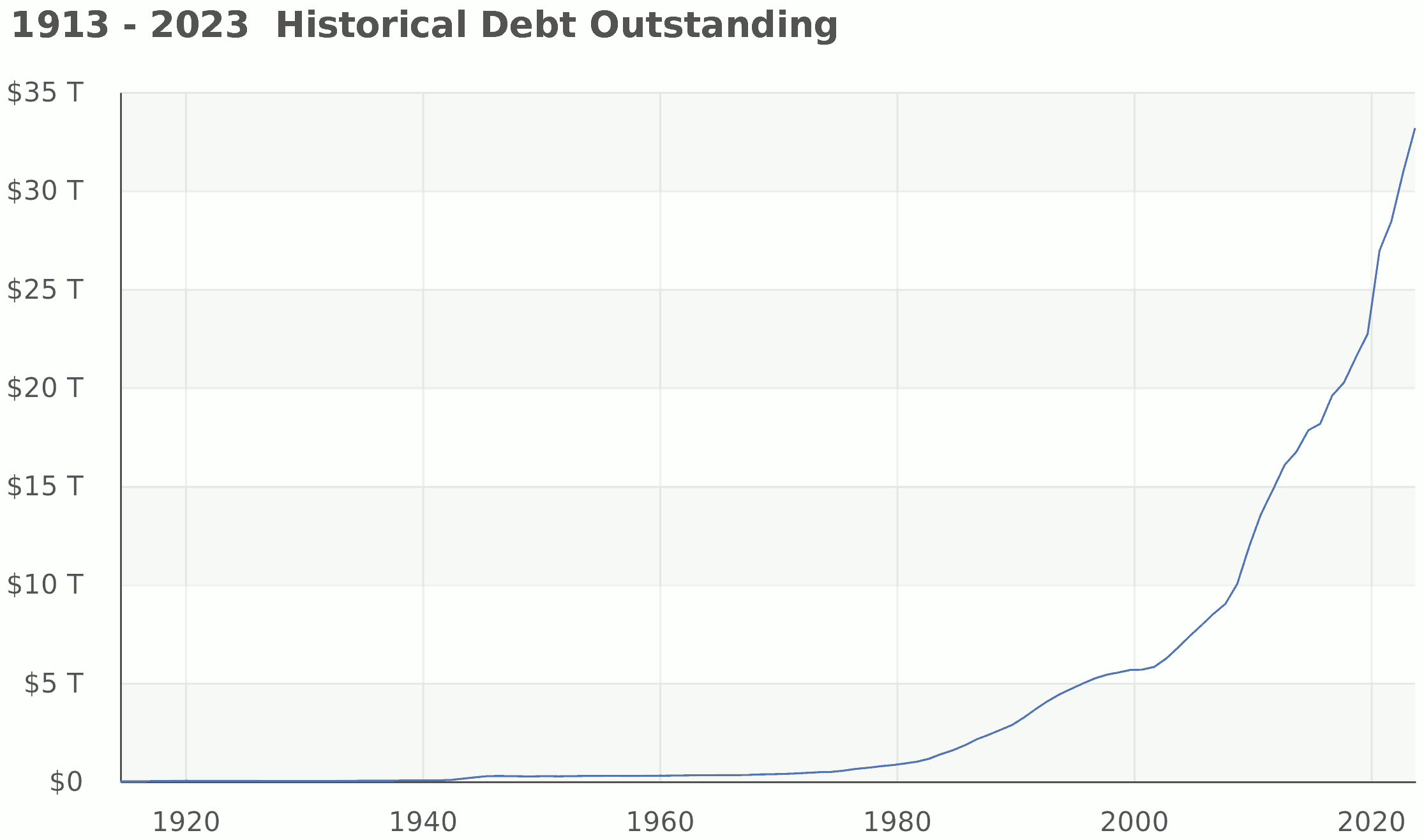

En 1913, après la création de la Federal Reserve Bank (FED), banque privée américaine (plusieurs tentatives avaient échoué, mais les présidents réfractaires n'ont pas tardé à fertiliser leur sol), l'impôt sur le revenu (qui n'était auparavant levé qu'en temps de guerre) est devenu permanent (pour rembourser les intérêts de la dette publique, qui ne cessa de croître depuis lors) : Le Congrès a ajouté le 16e amendement à la Constitution et la loi sur les revenus (Revenue Act) en vertu de laquelle les personnes dont les revenus dépassaient 3 000 dollars étaient imposées à hauteur de 1% et jusqu'à 7% pour les revenus supérieurs à 500 000 dollars.

Aujourd'hui, la seule TVA, payée au même taux par les riches et les pauvres, est bien plus élevée. Cela suffit à comprendre comment le financement privé des GAFAM a été rendu possible par l'argent public.

Ainsi, lorsqu'on nous dit aujourd'hui que si nous avons des systèmes politiques et économiques aussi défectueux, c'est parce que nous, le peuple, sommes stupides, incultes ou tout simplement inattentifs, c'est un mensonge – proféré par une "opposition contrôlée" invitée par les médias (subventionnés) et généreusement payée pour donner des conférences afin de répandre la désinformation... au lieu d'être illégalement censurée et privée d'un revenu vital – comme ceux qui vous rappellent comment cela a été fait : par l'assassinat et l'extorsion.

En France, le TerrorismeTerrorisme:"Politique de terreur pratiquée pendant la Révolution française.

Mesures exceptionnelles pour maintenir un gouvernement, prendre

le pouvoir, atteindre un but politique".

est officiellement défini par le Centre national de la recherche scientifique (CNRS) comme une politique gouvernementale.

En 2015, Wikipedia a soudainement ressenti le besoin de documenter l'événement Carrington de 1859 – et Hollywood, relayé par Finance et le Forum économique mondial (WEF), a déclaré en janvier 2024 que :

"Une attaque physique orchestrée, une impulsion électromagnétique (IEM), une cyber-attaque ou une perturbation géomagnétique (GMD) pourrait mettre notre réseau électrique hors service pendant un an, voire plus.

NOTE : un événement naturel, par définition, ne peut pas être "orchestré". Pourtant, un tel événement hypothétique vient en premier.

"Des conditions météorologiques extrêmes (66%) comme principal risque en 2024, une cyberattaque avec des caractéristiques similaires à celles de COVID (39%)."

NOTE : les événements cybernétiques/EMP/climatiques provoqués par l'homme peuvent être faussement présentés comme des événements naturels – alors que, par coïncidence certainement, le grand public est privé de solutions efficaces[1][2].

"Tout ce dont nous dépendons disparaîtrait. En l'espace d'un an, 90% de la population mondiale serait morte de faim, de maladie ou se serait suicidée dans une catastrophe sociale totale et complète.

NOTE : Cela expliquerait pourquoi cette solution centenaire, présentée par TWD lors de la Conférence de Munich sur la sécurité 2019, a été – et est toujours – rejetée, malgré (ou à cause?) de ses avantages immédiats pour l'économie mondiale en déclin rapide et les opportunités de développement humain.

Comment l'humanité en est-elle arrivée à une telle situation ?

- les chasseurs-cueilleurs (peu de personnes, vaste territoire, pas de concept de "propriété", liberté totale, paix imposée car aucune famille ou petite tribu n'a plus de pouvoir que les autres, courage, compétences et générosité – capacité à partager et à être généreux avec ceux qui sont dans le besoin – sont loués).

- l'agriculture sédentaire à petite échelle (des personnes intelligentes et travailleuses ont remarqué que certains endroits sont meilleurs que d'autres et que les céréales et le bétail peuvent être sélectionnés et élevés, ce qui réduit les incertitudes liées au mauvais temps, aux accidents, à la maladie, aux proies courageuses et, d'une manière générale, au manque de nourriture)

- les voleurs armés nomades parasites (barbares dévastant les petites communautés pacifiques et sans défense qui ont investi leur propre temps pour développer leurs compétences en matière de gestion des terres afin de cultiver des réserves de céréales et d'élever du bétail)

- les petits gouvernements locaux imposent leur monopole de la violence pour défendre "leur" propriété privée (des voleurs armés s'emparent d'un territoire, imposent des lois sur la propriété, la subordination et des privilèges, des taxes sur les céréales, le bétail et les outils à une classe ouvrière sans défense)

- la monnaie métallique (utilisée par les rois guerriers pour armer et payer des mercenaires étrangers pauvres et féroces afin de leur permettre de conquérir le monde et d'en tirer plus de pouvoir : terres, métal, épices, esclaves, soldats – pour survivre à l'ambition d'autres rois)

- le papier-monnaie parasitaire (utilisé par les rois de la fraude, également appelés banquiers internationaux, pour financer puis vaincre les rois de la guerre en détournant l'"État de droit" à leur seul avantage : mensonges légalisés avec violence légalisée – un oxymore puisque l'"État de droit" impose par nature un accord équilibré entre toutes les parties concernées au préalable honnêtement informées)

- la monnaie électronique parasitaire (une évolution de la monnaie papier dont le coût est encore plus faible et dont le montant peut être augmenté, réduit ou confisqué en appuyant sur un bouton – ce qui confère des pouvoirs totalitaires durables et frauduleux).

Les êtres humains vivent en tuant et en mangeant d'autres organismes (végétaux, animaux) produits par mère Nature :

- La civilisation est la conséquence de l'accumulation de biens (le fait d'avoir plus que nécessaire nous a permis d'être plus en sécurité nous-mêmes, de partager davantage avec ceux qui sont dans le besoin et de construire davantage pour tous – dans les limites imposées par la nature). Elle devrait donc se traduire par une plus grande liberté plutôt que par l'esclavage.

- La monnaie (nécessairement imposée par le meurtre pour convaincre le libre de devenir esclave d'un "État de droit" perfide) a permis encore plus d'accumulation, d'où son succès (sans plus aucune limite lorsque la monnaie papier/électronique a remplacé les pièces de métal précieux, c'est à dire rare).

L'économie financière (basée sur la création d'argent à partir de rien), une invention tordue visant à voler les rois et les travailleurs, est la seule chose existante qui nécessite une croissance infinie pour rester à flot parce que la dette ne peut être remboursée qu'avec davantage de dette (elle est donc connue comme étant vouée à l'échec – ce qu'elle fait périodiquement).

Dans ce modèle, les citoyens doivent plaire à leurs maîtres et travailler dur dans l'espoir d'être autorisés à gagner de l'argent en tant qu'esclaves de ceux qui gagnent de l'argent en appuyant sur un bouton pour échanger de la monnaie "fiat" (fiat signifie "confiance" en latin) contre des biens tangibles.

Et si vous pensez que vous n'êtes pas encore un esclave, demandez-vous qui construit les routes, les ports/aéroports, les voitures, les yatchs, les avions et les maisons... de ceux qui gagnent de l'argent en appuyant sur un bouton (pas étonnant qu'ils aient autant de temps libre pour profiter de la vie).

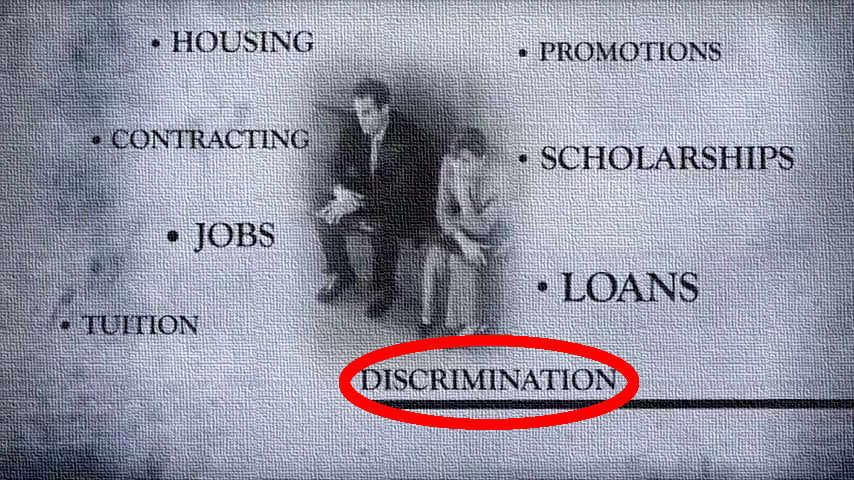

La seule façon pour eux de continuer à être vos maîtres est de vous exclure de tous les emplois, contrats et financements afin que vous ne puissiez jamais les concurrencer – et vos enfants, exclus des meilleures écoles et universités, devront perpétuer cette injustice planifiée... appliquée par nos gouvernements (ceux qui sont payés par le contribuable pour répondre à ses besoins) !

Ce phénomène a atteint de tels niveaux que même les universités les plus réputées (comme Harvard ici) indiquent qu'"une majorité d'Américains blancs affirment que la discrimination à l'égard des blancs existe aujourd'hui en Amérique".

Cette discrimination constante explique la domination des GAFAM basée sur l'argent magique infini créé par la dette publique, à partir de rien: les banques commerciales sont privées mais leur argent créé électroniquement (~95% de la masse monétaire, ~5% étant les "billets de banque" et les pièces de monnaie désormais publics) est garanti par les gouvernements publics, c'est-à-dire vous et moi... et tous nos actifs tangibles (terres, bâtiments, outils de production) ont été engagés par les gouvernements en notre nom comme seule garantie de tous ces dépôts virtuels (comptes en banque).

Les banquiers gonflent les dépenses publiques et donc la dette publique pour faire s'effondrer le système financier, afin de pouvoir se payer en activant la garantie du gouvernement – en transférant tous nos actifs tangibles dans leurs poches.

C'est pourquoi, entre 1924 et 2023, selon le Trésor américain, la masse monétaire totale des États-Unis a augmenté de manière exponentielle de 1 560 (33 167 334 044 723 / 21 250 812 989 septembre 2023 étant le dernier chiffre disponible à l'heure où nous écrivons ces lignes).

Dans le passé, les banques qui faisaient faillite (en raison d'une fraude pure et simple, de mauvais investissements et/ou d'une spéculation hasardeuse) détruisaient l'investissement de leurs actionnaires.

Aujourd'hui, la "règle de droit" a été modifiée pour permettre aux banques de compenser leurs déficits avec les dépôts de leurs clients – y compris les actifs tangibles de la population gérés par leurs débiteurs publics si leur propre solde disponible de revenus en monnaie fiat et de dépôts ne couvre pas leur dette publique.

Une dette qui a été opportunément rendue impossible de rembourser avec des taux d'intérêt normaux – après une longue période de taux d'intérêt anémiques qui a fait grimper la dette publique comme jamais auparavant dans l'histoire du capitalisme.

Les conséquences de la jouissance du monopole de la création monétaire (volé à toutes les nations par les banquiers privés) sont faciles à comprendre. Pour accroître leurs pouvoirs, ils doivent créer beaucoup plus d'argent que ce qui est possible en temps normal, donc les banquiers :

- détestent l'efficacité et la paix, et adorent le gaspillage, les guerres, les catastrophes naturelles et les pandémies,

- feront tout ce qu'ils peuvent pour créer artificiellement des problèmes, des pénuries de nourriture, d'eau et d'énergie et des crises politiques et financières,

- posséderont à terme le Monde... grâce à l'aide des gouvernements censés défendre l'intérêt général.

Par conséquent, toute personne évitant ou réduisant l'impact de ces menaces existentielles sera considérée par les banquiers comme un ennemi. Il n'y a pas lieu de s'étonner de l'état lamentable dans lequel nous nous trouvons, avec des catastrophes qui s'accumulent de plus en plus :

"Pendant au moins cent ans encore, nous devrons prétendre à nous-mêmes et à tout le monde que le juste est injuste et que l'injuste est juste; car l'injuste est utile et le juste ne l'est pas. L'avarice, l'usure et la précaution doivent être nos dieux pendant encore un certain temps. Car eux seuls peuvent nous faire sortir du tunnel de la nécessité économique et nous amener à la lumière du jour".

- John Maynard Keynes, économiste anglais (1883-1946), "Essais de persuasion" (1931)

Ne vous y trompez pas : le seul moyen durable pour les voleurs de conserver leur butin volé est de tuer les anciens propriétaires (afin qu'ils ne puissent pas essayer de le récupérer) – et de détruire la possibilité pour leurs esclaves d'envisager un jour de les destituer. Pour ce faire, les voleurs doivent s'emparer de tous les pouvoirs, sur toute la planète, et réduire à une impuissance éternelle les rares esclaves autorisés à survivre.

Si l'histoire peut nous aider à comprendre ce qui va suivre, avec des abus de plus en plus importants au fil du temps, un tel mélange toxique d'incompétence et de duplicité ne se terminera pas bien.

La seule façon de s'en sortir est de sortir de leurs pièges (une économie perfide qui apporte le contraire de la "Justice", de la "Liberté" et de la "Richesse" promises) et de réparer les dommages qu'ils nous ont infligés (parce que nous sommes tous nés pour être libres plutôt que pour être pris au piège et réduits en esclavage) :

- arrêtez d'essayer de plaire à nos maîtres, ils veulent vous forcer à faire des choix horribles – comme de trahir tout le monde – ou de fertiliser,

- cessez contredire les vues de vos proches en matière de politique et de religion, l'objectif poursuivi est d'opposer nos forces pour nous diviser – parce que nous sommes le plus grand nombre et qu'ils sont le plus petit nombre,

- commencez à faire des affaires avec ceux qui sont dans le besoin pour construire des relations solides et équilibrées, pour participer aux changements que vous voulez voir se produire et pour construire le monde que nous voulons tous transmettre à nos enfants.